Protect Your Digital Assets from Malicious Web Traffic

Certified protection for IT infrastructure, web applications and APIs

24/7 SOC support from a team of IT experts

Worry-free compliance thanks to complete GDPR conformity

Discover our Security as a Service PlatformOr reach out directly

Choose the Myra Security Solutions

LAYER 3/4

Network & Infrastructure Security

Shield your data centers and IT infrastructure from costly overload attacks. Protect your IP subnets, assets, and customers against volumetric DDoS attacks with our reliable security solutions.

LAYER 7

Application Security

Keep your apps, websites, online portals, and APIs protected from a multitude of threats. Stay safe from DDoS attacks, bot-based attacks, manipulation, and sabotage with Myra Application Security!

Fortify Your Digital Defenses With Myra

3 key areas – 1 outstanding technology

Security

Avoid data theft, system outages, and disrupted communications. Our robust defense system protects your critical processes with unwavering vigilance.

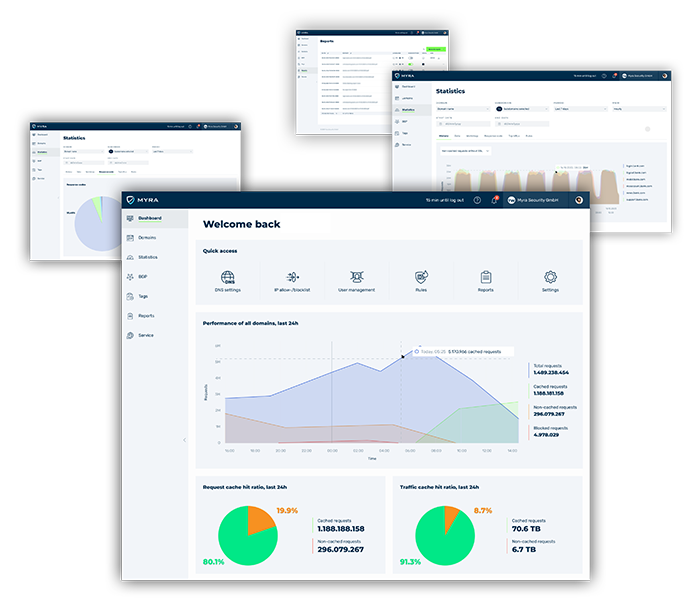

Performance

Experience high-performance delivery of your content, even during traffic peaks. Maintain optimal performance and provide your users with a seamless experience.

Compliance

Meet the requirements of IT security and data protection teams with ease. Myra is your trusted partner, offering unrivaled expertise in the strictest compliance regimes.

Get Certified Expertise for Highly-Regulated Sectors

Finance

Partner with Myra for certified cybersecurity expertise in the finance sector. Our intelligent solutions and extensive certifications have earned us the trust of big-name financial customers. Count on us as your compliance partner for outsourcing, ensuring data security, and regulatory compliance.

Healthcare

With years of experience protecting the healthcare sector, Myra is a trusted guardian of sensitive data. We watch over the online portals of renowned institutions like the German Federal Ministry of Health, BZgA, and insurance companies. Be at ease knowing your healthcare infrastructure is in safe hands with Myra.

KRITIS

Secure your system-critical operations with Myra. As a competent partner for critical infrastructure operators, we offer reliable protection for digital business processes. Our high-performance technology and top-level certifications guarantee the utmost security and resilience for this sensitive business sector.

E-Commerce

Compete with industry giants like Amazon and eBay without compromising performance or security. Myra seamlessly blends cutting-edge technology with the demands of online retail. Experience high-performance content delivery and proactive filtering of malicious queries for a flawless customer experience.

Automatically protected in every industry: opt for DDoS protection from Myra now and say goodbye to downtime and lost sales.

Learn From Our Experts

Let us keep you up to date with the latest trends and developments in the world of cybersecurity. Discover relevant topics, read up on defense strategies, and learn what's new with Myra.

All News & Insights

SECURITY INSIGHTS

12 March 2024

Massive DDoS attack on French authorities

Cyber criminals have hit large parts of the French administration with a massive wave of DDoS attacks. Myra security expert Rebecca Roche explains in an interview how administrative authorities can protect themselves against such attacks and what to do in an emergency.

SECURITY INSIGHTS

01 March 2024

Trending Topics Cybersecurity – February 2024

Europe has become the epicenter of cybercrime. In Germany, spending on IT security has exceeded the €10 billion mark for the first time. Despite successful raids by investigating authorities, cyber groups are quickly reappearing on the scene.

SECURITY INSIGHTS

30 August 2023

Cyber Resilience Act makes security by design a must

The CRA defines specific cybersecurity requirements and support specifications for digital products in Europe for the first time. In this way, the EU Commission aims to strengthen the protection of consumers and companies alike.